Хакерская атака на TOR и последствия

В течение более 16 месяцев злоумышленник добавлял вредоносные серверы в сеть TOR, чтобы перехватывать трафик и выполнять атаки с удалением SSL на пользователей, обращающихся к сайтам, связанным с криптовалютой. Атаки, начавшиеся в январе 2020 года, заключались в добавлении серверов в сеть TOR и их пометке как «реле выхода», которые представляют собой серверы. Через них трафик покидает сеть и повторно попадает в общедоступный Интернет.

Но с января 2020 года злоумышленник вставлял тысячи вредоносных серверов в сеть TOR, чтобы идентифицировать трафик, направляемый на веб-сайты смешивания криптовалют. Тогда стало возможно выполнить атаку с удалением SSL, когда трафик понижается с зашифрованного HTTPS-соединения до обычного.

Как происходили атаки и что было предпринято TOR?

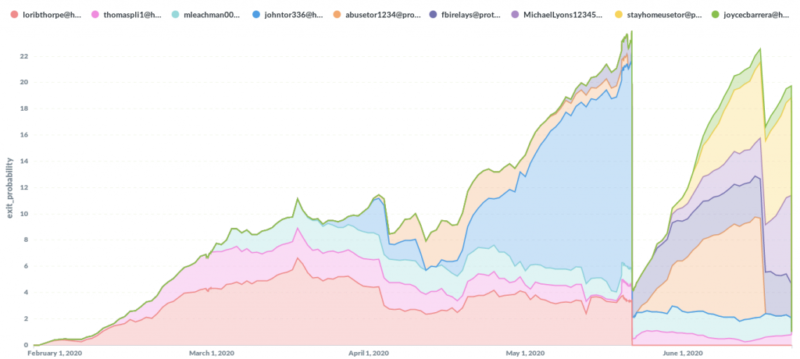

Считается, что злоумышленник понижал трафик до обычного HTTP, чтобы заменить адреса криптовалюты своими собственными и перехватить транзакции для собственной выгоды. Атаки не новы и были впервые задокументированы и раскрыты в августе прошлого года исследователем безопасности и оператором узла TOR, известным как Nusenu. В то время исследователь сказал, что злоумышленнику удалось трижды заполнить сеть TOR вредоносными реле выхода, достигнув пика своей инфраструктуры атаки примерно на 23% от выходной мощности всей сети TOR, прежде чем команда отключила его.

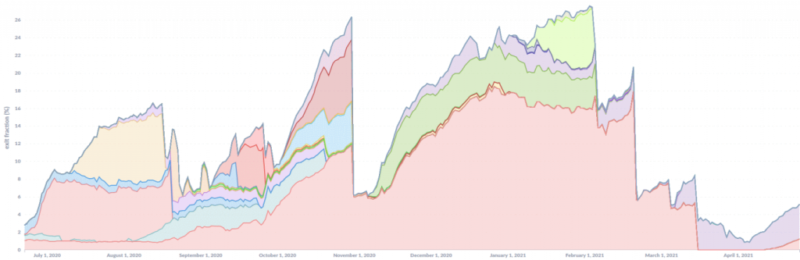

Однако сейчас Nusenu сказал, что, несмотря на публичное разоблачение их операций, злоумышленник продолжал свои атаки, которые все еще продолжаются. Они даже достигли и превзошли четверть всей выходной емкости сети TOR в два раза ранее в 2021 году, достигнув пика в 27% в феврале 2021 года.

Вторая волна атак была обнаружена, как и первая, и злонамеренные реле выхода TOR были удалены из сети. Но не раньше, чем инфраструктура атаки была жива и перехватывала трафик TOR в течение недель или месяцев.

Основная причина, по которой атаки работали более года, заключалась в том, что злоумышленник добавлял злонамеренные реле выхода небольшими порциями, проходя мимо радара и со временем накапливая инфраструктуру. Однако хакер отказался от этой тактики ранее в этом месяце, когда разработчики попытались восстановить все серверы одновременно.

Последняя атака хакера

Эта последняя атака была обнаружена в течение дня после того, как она увеличила выходную мощность сети TOR с около 1500 ежедневных выходных реле до более 2500 – всплеск, который никто не мог игнорировать внутри проекта TOR. Но, несмотря на отключение более 1000 серверов, Nusenu также сказал, что по состоянию на 5 мая 2021 года злоумышленник все еще контролирует от 4% до 6% выходной мощности всей сети TOR, при этом атаки с удалением SSL все еще продолжаются.

Кроме того, Nusenu сказал, что с прошлого года злоумышленник, похоже, также занимается модификациями загрузки после выполнения атак с использованием SSL-полос, хотя неясно, что именно добавляется или использует ли хакер другие методы.

Еще в августе 2020 года TOR Project выпустил серию рекомендаций о том, как операции веб-сайта и пользователи TOR Browser могут защитить себя от подобных атак. Пользователям, которые используют браузер TOR для доступа к криптовалютным или другим финансовым сайтам, рекомендуется следовать приведенным там советам.

💡 Подписывайтесь на Телеграм канал, чтобы всегда быть в курсе самых последних и горячих новостей 👉 @like_freedman

Автор: Евгения Лимончикова, аналитик Freedman Сlub Crypto News